Según un informe de Scam Sniffer, una plataforma Web3 anti-SCAM, una persona se agotó de $ 330K debido a una aprobación de phishing, una con la que interactuaron hace más de un año.

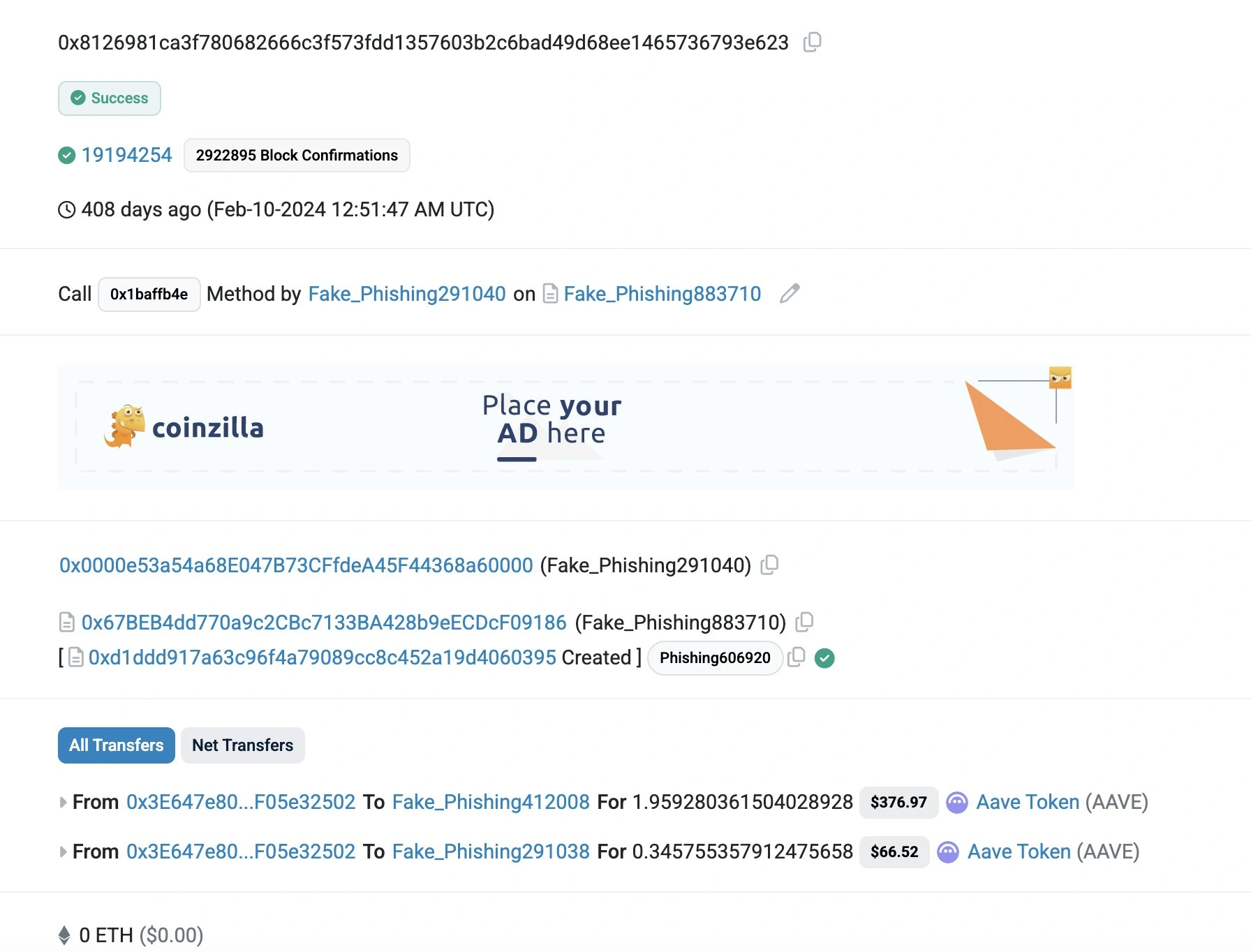

Según Etherscan, la víctima perdió un total de $ 329,743 en tokens AAVE a la exploit. Uno de los hechos más peculiares sobre este caso es que la aprobación de phishing se firmó 408 días antes, el 10 de febrero de 2024, a las 12:51 am UTC, dando al estafador acceso a la billetera de la víctima.

El robo no ocurrió hasta el 24 de marzo de 2025, a las 12:35 a.m. UTC, cuando el atacante transfirió 1,999.23 tokens AAVE , valorados en $ 329,743, en una sola transacción.

Antes del robo, la billetera objetivo AAVE . Cuando terminó el hacker, a la víctima solo le quedaban $ 19755.

La billetera contenía otros activos, incluido LPT. Sin embargo, el hacker solo movió las fichas AAVE de la víctima, ya que fue la única ficha dirigida a la transferencia.

El hacker aún no se ha hechodent, y la víctima tiene opciones limitadas para recuperar los fondos robados a partir de ahora.

La aprobación de las estafas de phishing es una amenaza seria para los titulares de criptografía

Según un informe de Chainalysis, el espacio criptográfico ha perdido alrededor de $ 1 mil millones para aprobar estafas de phishing desde mayo de 2021, con $ 374 millones perdidos solo en 2023.

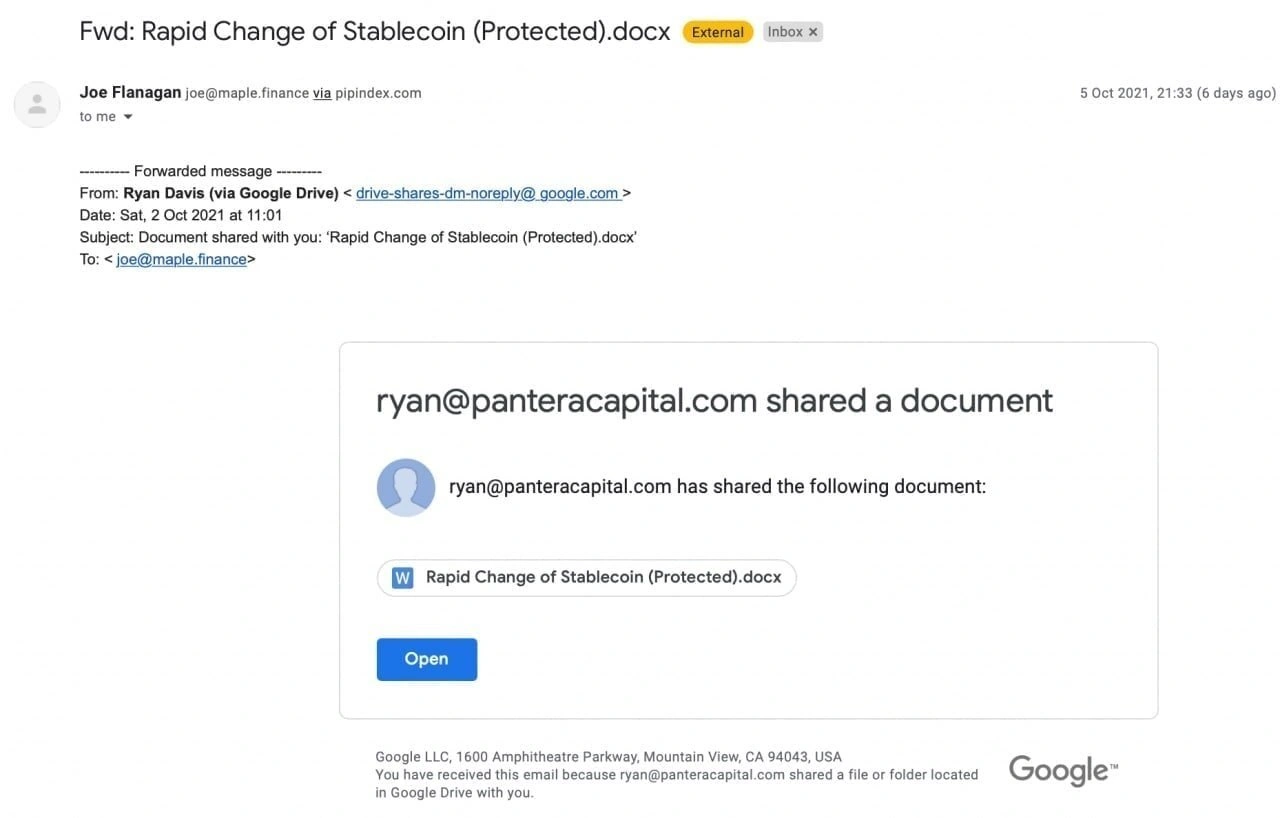

Si bien la aprobación del phishing como una táctica de estafación ha existido durante muchos años, los estafadores históricamente apuntaron a usuarios de criptografía a través de la difusión de aplicaciones criptográficas falsas. Sus técnicas se han vuelto aún más efectivas a medida que evoluciona el espacio.

Por lo general, los estafadores engañan a las víctimas para que les envíen criptomonedas a través de una oportunidad de inversión falsa o haciéndose pasar por otra persona. Sin embargo, en lo que respecta a la aprobación de la estafa de phishing, el estafador engaña al usuario para que firme una transacción de blockchain maliciosa que brinda la aprobación de la dirección del estafador para gastar tokens específicos de la billetera de la víctima. Esto le da al estafador acceso a drenar la dirección de la víctima de esas fichas a voluntad.

En general, los phishers de aprobación envían los fondos de la víctima a una billetera separada de la que se otorgó la aprobación para realizar transacciones en nombre de la víctima. El patrón en la cadena generalmente ve que la dirección de la víctima firma una transacción que aprueba la segunda dirección para gastar sus fondos, después de lo cual la segunda dirección, una dirección de gastador aprobada, ejecuta la transacción para mover los fondos a una nueva dirección de destino.

Investigador de seguridad principal de Metamask, Taylor Monahan (también conocido como @tayvano_ ) es uno de esos trac King con el panel de análisis de dunas .

Según los informes, las víctimas de estos estafadores románticos han perdido aproximadamente $ 1 mil millones para aprobar las estafas de phishing desde mayo de 2021. Es crucial observar que el total de $ 1 mil millones es una estimación basada en patrones de cadena. Algunos de ellos podrían representar el lavado de fondos ya controlados por los estafadores.

Esto se debe a que las estafas románticas quedan notoriamente reportadas, y el análisis que produjo esos resultados comenzó a partir de un conjunto limitado de instancias reportadas.

Se cree que la gran mayoría de las estafas de phishing de aprobación son llevadas a cabo por algunos actores muy exitosos, y abordar el problema se puede hacer de varias maneras, desde la educación del usuario hasta el empleo de tácticas de reconocimiento de patrones.