شهدت صناعة العملات الرقمية تصاعدا كبيرا في سرقة العملات الرقمية العالمية في عام 2025، حيث تجاوزت الخسائر 3.4 مليار دولار بين يناير وأوائل ديسمبر، وفقا لتقرير جديد من Chainalysis.

كان هذا الارتفاع مدفوعا بشكل كبير بقراصنة مرتبطين بكوريا الشمالية، وكانوا مسؤولين عن غالبية الأموال المسروقة خلال العام.

داخل كوريا الشمالية، رقم قياسي لسرقة العملات الرقمية بقيمة 2 مليار دولار

في تقريرها الأخير، أشارت شركة تحليلات البلوكشين Chainalysis إلى وجود انخفاض كبير في تكرار هجمات جمهورية كوريا الديمقراطية الشعبية (DPRK). ومع ذلك، حققوا عاما قياسيا في سرقة العملات الرقمية.

سرق القراصنة الكوريون الشماليون ما لا يقل عن 2.02 مليار دولار من الأصول الرقمية في عام 2025. وقد شهد هذا الرقم زيادة بنسبة 51٪ على أساس سنوي. مقارنة بمستويات عام 2020، يمثل هذا المبلغ ارتفاعا يقارب 570٪.

"الرقم القياسي لهذا العام جاء من عدد أقل بكثير من الحوادث المعروفة. هذا التحول — أي حوادث أقل تحقق عوائد أكبر بكثير — يعكس تأثير عملية الاختراق الضخمة لبايبيت في مارس 2025،" أشارت تشيناليسيس.

علاوة على ذلك، كشف التقرير أن الفاعلين المرتبطين بجمهورية كوريا الديمقراطية الشعبية كانوا مسؤولين عن رقم قياسي بلغ 76٪ من جميع التنازلات في الخدمات خلال العام.

مجتمعة، تدفع أرقام 2025 التقدير التراكمي الأدنى لأموال العملات المشفرة التي سرقتها كوريا الشمالية إلى 6.75 مليار دولار.

"هذا التطور هو استمرار لاتجاه طويل الأمد. لقد أظهر قراصنة كوريا الشمالية منذ فترة طويلة درجة عالية من التعقيد، وتسلط عملياتهم في عام 2025 الضوء على أنهم يواصلون تطوير تكتيكاتهم وأهدافهم المفضلة"، قال أندرو فيرمان، رئيس قسم الأمن القومي في تشيناليسيس، لموقع BeInCrypto.

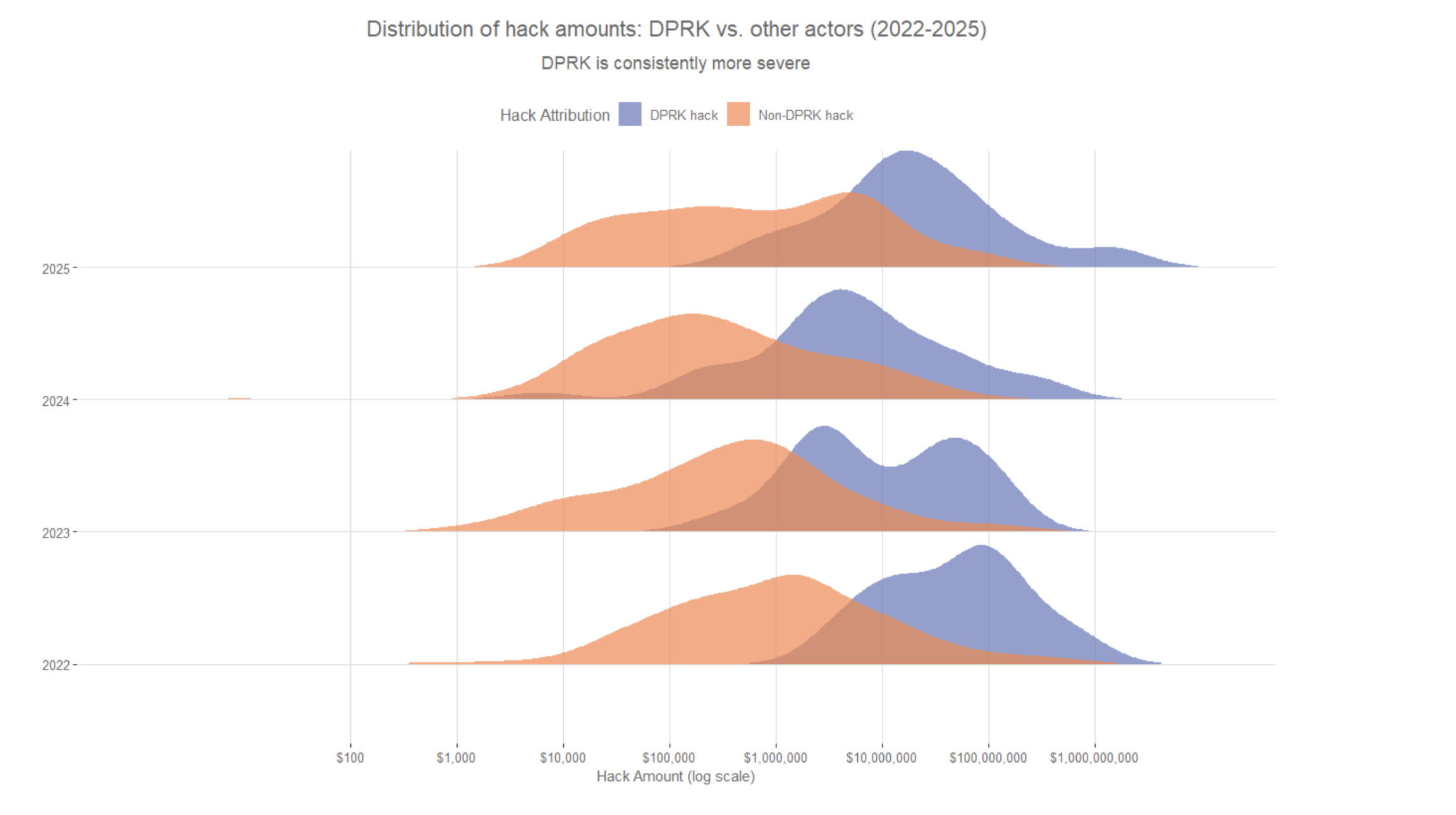

استنادا إلى البيانات التاريخية، حدد تشيناليسيس أن كوريا الشمالية لا تزال تنفذ هجمات ذات قيمة أعلى بكثير من الفاعلين المهددين الآخرين.

"هذا النمط يعزز أنه عندما يهاجم القراصنة الكوريون الشماليون، فإنهم يستهدفون خدمات كبيرة ويسعون لتحقيق أقصى تأثير"، كما جاء في التقرير.

وفقا لموقع Chainalysis، فإن القراصنة المرتبطين بكوريا الشمالية يحققون نتائج كبيرة بشكل متزايد من خلال وضع العملاء في أدوار تقنية داخل شركات متعلقة بالعملات الرقمية. هذا النهج، وهو أحد مسارات الهجوم الرئيسية، يمكن الفاعلين المهددين من الحصول على وصول مميز وتنفيذ اختراقات أكثر ضررا.

في يوليو، نشر محقق البلوكشين ZachXBT تحقيقا يدعي فيه أن عملاء مرتبطين بكوريا الشمالية تسلل إلى ما بين 345 و920 وظيفة في صناعة العملات الرقمية.

"جزء من هذا العام القياسي يعكس على الأرجح اعتمادا متزايدا على تسلل موظفي تكنولوجيا المعلومات إلى البورصات وشركات الحفظ وشركات الويب 3، مما يمكن أن يسرع الوصول الأولي والانتقال العرضي قبل السرقات واسعة النطاق."

كما تبنى الفاعلون المهددون أساليب التوظيف، متظاهرين بأنهم أصحاب عمل لاستهداف الأفراد العاملين بالفعل في القطاع.

علاوة على ذلك، أفادت BeInCrypto مؤخرا أن قراصنة كانوا ينتلون شخصية جهات اتصال موثوقة في الصناعة في اجتماعات وهمية على Zoom وMicrosoft Teams. باستخدام هذه الاستراتيجية، سرقوا أكثر من 300 مليون دولار.

"ستسعى كوريا الشمالية دائما لتحديد مسارات هجوم جديدة، والمناطق التي توجد فيها ثغرات لاستغلال الأموال. وإذا جمعت ذلك مع نقص وصول الأنظمة إلى الاقتصاد العالمي، ينتهي بك الأمر بتهديد دولة قومية متطور ومحفز يسعى لكسب أكبر قدر ممكن من رأس المال للنظام. ونتيجة لذلك، أدت تنازلات المفاتيح الخاصة للخدمات المركزية إلى زيادة كبيرة في حجم الاستغلال هذا العام،" أوضح فيرمان.

These North Korean hackers are advanced, creative and patient. I have seen/heard:

— CZ 🔶 BNB (@cz_binance) September 18, 2025

1. They pose as job candidates to try to get jobs in your company. This gives them a “foot in the door”. They especially like dev, security, finance positions.

2. They pose as employers and try to… https://t.co/axo5FF9YMV

خرائط Chainalysis دليل غسيل لمدة 45 يوما يستخدمه القراصنة الكوريون الشماليون

وجدت Chainalysis أن سلوك غسيل الأموال في كوريا الشمالية يختلف بشكل حاد عن المجموعات الأخرى. أظهر التقرير أن الجهات الفاعلة المرتبطة بكوريا الشمالية تميل إلى غسل الأموال في شرائح أصغر ضمن السلسلة، مع تركيز يزيد قليلا عن 60٪ من حجم الأموال تحت قيمة تحويل 500,000 دولار.

وعلى النقيض من ذلك، فإن الجهات غير الشعبية في التهديد عادة ما تنقل 60٪ من الأموال المسروقة على دفعات أكبر بكثير، غالبا ما تتراوح من مليون دولار إلى أكثر من 10 ملايين دولار. قالت تشيناليسيس إن هذا الهيكل يعكس نهجا أكثر تعمدا وتعقيدا في الغسيل، رغم أن كوريا الشمالية سرقت مبالغ أكبر إجمالا.

كما حددت الشركة فروقا واضحة في استخدام الخدمة. يظهر القراصنة المرتبطون بكوريا الشمالية اعتمادا قويا على خدمات نقل وضمان الأموال باللغة الصينية، بالإضافة إلى أدوات الجسر والخلط المصممة لإخفاء مسارات المعاملات. كما يستخدمون منصات متخصصة مثل هويوني لتسهيل عمليات الغسيل الخاصة بهم.

على النقيض من ذلك، تتفاعل جهات أخرى في صناديق الأموال المسروقة بشكل متكرر مع البورصات اللامركزية، والمنصات المركزية، وخدمات النداء، وبروتوكولات الإقراض.

"تشير هذه الأنماط إلى أن كوريا الشمالية تعمل تحت قيود وأهداف مختلفة عن تلك الخاصة بمجرمي الإنترنت غير المدعومين من الدولة. يشير استخدامهم المكثف لخدمات غسل الأموال الاحترافية باللغة الصينية وتجار البورصة (OTC) إلى أن الجهات الفاعلة في التهديد في كوريا الشمالية متكاملة بشكل وثيق مع جهات غير قانونية في منطقة آسيا والمحيط الهادئ، ويتوافق مع استخدام بيونغ يانغ التاريخي لشبكات الصين للوصول إلى النظام المالي الدولي"، حسبما أشارت الشركة.

كما لاحظ التحلل الشاسلي نمط غسيل متكرر يتكشف عادة على مدى 45 يوما. في الأيام التي تلي مباشرة الاختراق (الأيام 0-5)، يعطي الجهات المرتبطة بكوريا الشمالية الأولوية لفصل الأموال المسروقة عن المصدر. أشار التقرير إلى زيادة حادة في استخدام بروتوكولات التمويل اللامركزي وخدمات الخلط خلال هذه الفترة الأولية.

في الأسبوع الثاني (الأيام 6-10)، يتحول النشاط نحو الخدمات التي تتيح تكاملا أوسع. تبدأ التدفقات في الوصول إلى البورصات والمنصات المركزية التي تتطلب متطلبات محدودة لشهادة اعرف عميل.

يستمر نشاط الغسيل من خلال خدمات الخلط الثانوي بكثافة أقل. وفي الوقت نفسه، تستخدم الجسور المتقاطعة للسلاسل لإخفاء الحركة.

"تمثل هذه المرحلة الفترة الانتقالية الحرجة التي تبدأ فيها الأموال بالتحرك نحو مخارج محتملة"، علقت الشركة.

في المرحلة النهائية (الأيام 20-45)، هناك تفاعل متزايد مع الخدمات التي تسهل التحويل أو السحب النقدي. تبرز منصات التبادل بدون اعرف العميل، وخدمات الضمان، ومنصات المبادلة الفورية، والخدمات باللغة الصينية بشكل بارز، إلى جانب الاستخدام المتجدد للبورصات المركزية لدمج الأموال غير المشروعة مع النشاط المشروع.

أكدت تشايناليسس أن نافذة الغسيل المتكررة التي تبلغ 45 يوما توفر رؤى رئيسية لجهات إنفاذ القانون. كما يعكس القيود التشغيلية للقراصنة واعتمادهم على ميسرين محددين.

"كوريا الشمالية تنفذ استراتيجية غسيل سريعة وفعالة. لذلك، هناك حاجة إلى استجابة سريعة وشاملة من الصناعة. يجب على أجهزة إنفاذ القانون والقطاع الخاص، من البورصات إلى شركات تحليلات البلوك تشين، التنسيق الفعال لتعطيل أي أموال بمجرد توفر الفرصة، سواء عندما تمر الأموال عبر العملات المستقرة، أو تصل إلى بورصة يمكن تجميد الأموال فيها فورا"، فيرمان.

بينما لا تتبع كل الأموال المسروقة هذا الجدول الزمني، يمثل النمط سلوكا نموذجيا على السلسلة. ومع ذلك، أقر الفريق بوجود نقاط عمياء محتملة، حيث قد لا تكون بعض الأنشطة، مثل تحويلات المفاتيح الخاصة أو معاملات خارج السلسلة خارج البورصة، مرئية من خلال بيانات البلوكشين فقط دون معلومات مؤكدة.

توقعات عام 2026

كشف رئيس قسم الأمن القومي في تشيناليسيس لموقع BeInCrypto أن كوريا الشمالية من المرجح أن تحقق في أي ثغرة متاحة. بينما تشير حوادث بايبيت وBTCTurk وUpbit هذا العام إلى أن البورصات المركزية تواجه ضغوطا متزايدة، إلا أن التكتيكات قد تتغير في أي وقت.

تشير الاستغلالات الأخيرة التي تشمل بالانسل وييرن أيضا إلى أن البروتوكولات الراسخة قد تكون تحت رادار المهاجمين. قال:

"بينما لا يمكننا تحديد ما ينتظرنا في عام 2026، نعلم أن كوريا الشمالية ستسعى لتعظيم العائد على هدفها - مما يعني أن الخدمات ذات الاحتياطيات العالية تحتاج إلى الحفاظ على معايير أمنية عالية لضمان عدم تحويلها إلى الاستغلال التالي."

كما أكد التقرير أنه مع اعتماد كوريا الشمالية المتزايد على سرقة العملات الرقمية لتمويل أولويات الدولة وتجنب العقوبات الدولية، يجب على الصناعة أن تدرك أن هذا الفاعل التهديد يعمل تحت مجموعة مختلفة جذريا من القيود والحوافز عن مجرمي الإنترنت التقليديين.

وأضاف تشيناليسيس: "الأداء القياسي للبلاد في عام 2025 — الذي تحقق بنسبة 74٪ أقل من الهجمات المعروفة — يشير إلى أننا قد نرى فقط الجزء الأكثر وضوحا من أنشطتها."

أوضحت الشركة أن التحدي الرئيسي مع اقتراب عام 2026 سيكون تحديد هذه العمليات ذات التأثير العالي وتعطيل هذه العمليات قبل أن يتمكن الجهات المرتبطة بكوريا الشمالية من تنفيذ حادثة أخرى بحجم اختراق بايبت.

ar.beincrypto.com

ar.beincrypto.com

ar.cointelegraph.com

ar.cointelegraph.com